Comprendre l’importance de Configurer un VPN avec pfSense pour la sécurité réseau en 2025

La sécurité des données et la confidentialité sur Internet sont devenues des priorités absolues pour les particuliers comme pour les entreprises en 2025. L’essor du télétravail et la démocratisation des technologies IPTV ont mis en lumière la nécessité d’utiliser des réseaux privés virtuels (VPN) fiables et performants. Parmi les solutions les plus robustes et flexibles, le firewall open source pfSense occupe une place majeure grâce à sa modularité et son intégration facilitée avec des protocoles VPN standards comme OpenVPN ou VPN IPsec.

Configurer un VPN via pfSense permet d’établir un tunnel sécurisé entre plusieurs sites, utilisateurs ou appareils nomades, préservant ainsi l’intégrité et la confidentialité des données échangées. Cette technique, au cœur du guide VPN 2025, est essentielle pour sécuriser un réseau professionnel ou personnel, limiter les risques d’intrusions, et garantir un accès distant contrôlé aux ressources internes. Elle devient également stratégique pour bénéficier pleinement des avantages du VPN dans la sécurisation de réseaux IPTV, facilitant un streaming sans lag et une meilleure gestion multi-écrans.

L’adoption de pfSense comme pare-feu et solution VPN répond à plusieurs enjeux actuels :

- Flexibilité : pfSense supporte plusieurs méthodes de VPN, ce qui permet de s’adapter à diverses architectures réseau.

- Coût maîtrisé : en tant que solution open source, elle est accessible avec peu d’investissement matériel et logiciel.

- Simplicité d’utilisation : bien que puissante, son interface intuitive et ses assistants simplifient les configurations même complexes, accessible aux utilisateurs intermédiaires.

- Sécurité avancée : intégration des algorithmes de chiffrement récents (AES-256-GCM, SHA512, Diffie-Hellman), offrant une robustesse nécessaire face aux attaques actuelles.

Le déploiement d’un réseau privé virtuel via pfSense garantit une couche de protection indispensable dans un contexte numérique actuel où les cybermenaces se diversifient. Ce tutoriel pfsense s’adresse autant aux débutants désireux d’établir un VPN client-to-site qu’aux administrateurs réseau cherchant à mettre en œuvre un VPN site-to-site.

| Aspect | Avantage avec pfSense VPN | Impact Sécurité/Réseau |

|---|---|---|

| Protocole VPN | OpenVPN & VPN IPsec supportés | Interopérabilité et robustesse contre les attaques |

| Administration | Interface web intuitive, assistants de configuration | Réduction des erreurs humaines, déploiement rapide |

| Chiffrement | AES-256-GCM, SHA512, DH 4096 bits | Protection élevée des données échangées |

| Règles de pare-feu | Contrôle précis du trafic entrant et sortant | Limitation des vecteurs d’attaque et accès non autorisés |

| Compatibilité | Clients Windows, Linux, Android, iOS | Accès nomade simplifié et sécurisé |

En 2025, si l’utilisation d’un VPN reste un standard, la configuration personnalisée via pfSense optimise effectivement les performances et la sécurité réseau au-delà des services classiques. Pour approfondir cette thématique, le site Edu VPN Solutions 2025 propose un éclairage détaillé sur les usages professionnels et grand public.

Installation et Configuration pas à pas du serveur OpenVPN sur pfSense

La mise en place d’un VPN via pfSense passe obligatoirement par une étape initiale de configuration du serveur VPN. Parmi les différents types disponibles, OpenVPN s’impose en 2025 comme la solution la plus populaire pour le client-to-site, notamment grâce à son mélange de simplicité et de sécurité avancée. Le tutoriel pfsense suivant détaille les phases essentielles pour paramétrer un serveur VPN efficace.

Avant toute chose, la configuration se déroule généralement par l’interface web de gestion pfSense. Voici les grandes étapes :

- Accès à pfSense : se connecter à l’interface web via l’adresse IP LAN attribuée (par ex. http://172.16.0.1).

- Installation du package OpenVPN : naviguez dans le menu VPN > OpenVPN puis lancez l’assistant de configuration (Wizards).

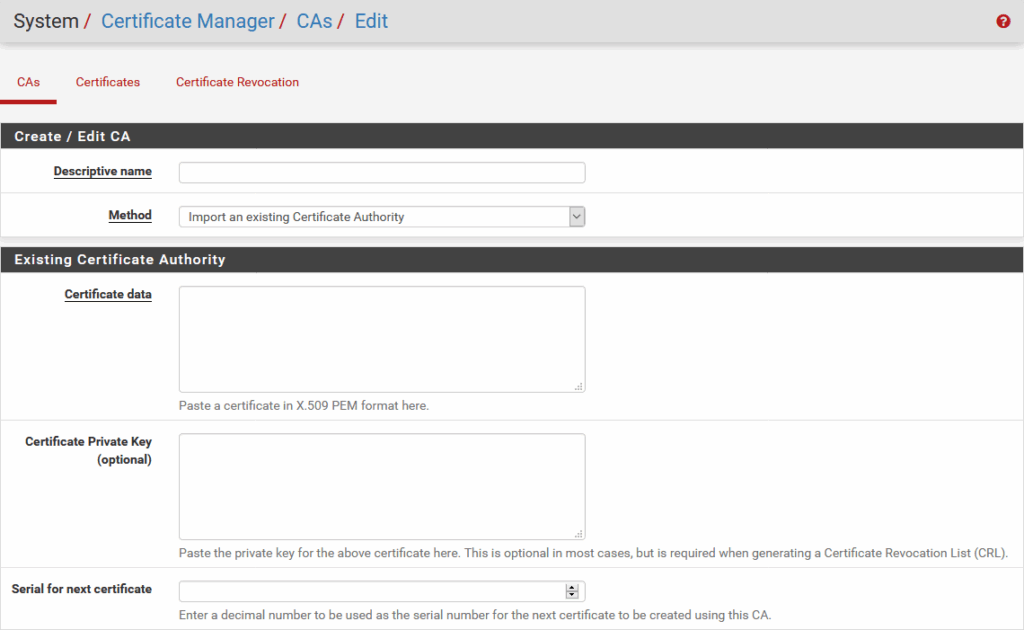

- Création d’une Autorité de Certification (CA) : générer une entité de confiance qui émettra les certificats nécessaires aux échanges sécurisés.

- Création du certificat serveur : authentifier le firewall pfSense comme serveur VPN auprès des clients.

- Définition des paramètres de chiffrement : sélection d’algorithmes comme AES-256-GCM pour le chiffrement, SHA512 pour le hachage, et DH 4096 bits.

- Déclaration du réseau du tunnel VPN : attribuer une plage d’adresses IP séparée (exemple typique 192.168.254.0/28) dédiée aux clients VPN.

- Définition des réseaux locaux accessibles : indiquer les sous-réseaux internes à exposer via le tunnel (ex. 172.16.0.0/16).

- Création des règles de pare-feu : autoriser le trafic VPN sur le port choisi (par défaut 1194 UDP) et le trafic dans le tunnel.

Ce paramétrage garantit que seuls les utilisateurs authentifiés peuvent établir une connexion protégée vers les ressources internes, ce qui est essentiel face aux risques d’espionnage ou de fuite de données. Le pare-feu pfSense joue ici un rôle vigilant en autorisant uniquement le trafic VPN et bloquant les intrusions.

Pour illustrer, un cas d’utilisation fréquent correspond à un employé en télétravail qui doit accéder à un serveur d’entreprise ou à une plateforme IPTV privée de streaming. Le VPN OpenVPN, configuré dans pfSense, chiffre l’ensemble des échanges.

| Élément | Description | Recommandation 2025 |

|---|---|---|

| Port VPN | Port d’écoute pour connections VPN | Utiliser un port non standard pour réduire les tentatives d’attaque (ex. 443 TCP) |

| Authentification | Méthode user/password + certificats | Privilégier les certificats avec authentification locale ou LDAP |

| Chiffrement des données | AES-256-GCM | Standard hypertendu pour limiter le risque cryptographique |

| Hachage | SHA512 | Assure l’intégrité des données |

| DH Parameters | Diffie-Hellman Key Exchange length | 4096 bits pour optimiser la confidentialité |

Les premiers utilisateurs rencontrent parfois des difficultés avec le jargon technique (comme Diffie-Hellman, AES, ou SHA-256), c’est pourquoi un tutoriel clair et progressif tel que celui-ci s’avère indispensable pour bien maîtriser la configuration VPN avec pfSense. Pour un complément au sujet des algorithmes cryptographiques adaptés aux VPN, le guide LobbyGod VPN protège la vie privée offre un regard expert sur ces technologies.

Gestion des clients VPN et bonnes pratiques de déploiement avec pfSense

Une fois le serveur VPN opérationnel, la gestion des utilisateurs et la distribution des fichiers de configuration représentent une étape clé. Pour un déploiement efficace, les administrateurs doivent comprendre comment créer des profils clients adaptés à différents systèmes et sécuriser leur accès.

La configuration des clients sur pfSense s’appuie sur un mécanisme simple mais précis :

- Créer un utilisateur dans la console pfSense (menu System > User Manager) en renseignant nom, login, mot de passe et en générant un certificat dédié.

- Installer le package OpenVPN Client Export : une extension fondamentale qui permet d’exporter facilement les fichiers de configuration adaptés aux différents OS (Windows, Linux, Android, iOS).

- Télécharger la configuration propre à chaque utilisateur depuis VPN > OpenVPN > Client Export. Cette configuration inclut clés, certificats, et paramètres du tunnel VPN.

- Déployer les clients selon leur OS : Windows 10/11, Ubuntu 20.04+, Android 9 Pie, etc.

L’expérience montre que, pour les environnements mixtes et multi-appareils, il est recommandé d’utiliser un système d’authentification centralisé via LDAP ou Radius, facilitant la gestion des droits et l’audit de connexion. Ce choix impacte directement la maintenance et la sécurité du réseau.

Voici une table récapitulative des clients VPN pris en charge et des principales spécificités :

| OS Client | Méthode d’installation | Particularités | Conseils pratiques |

|---|---|---|---|

| Windows 10 / 11 | Installation du client OpenVPN préconfiguré | Carte réseau virtuelle TAP-Windows | Autoriser exceptions pare-feu Windows, vérifier le port VPN |

| Ubuntu 20.04+ | Import fichier .ovpn via Gestionnaire de réseau | Support natif VPN avec fichiers de configuration | Utiliser logs /var/log/syslog pour dépanner |

| Android 9 Pie et supérieur | App OpenVPN sur Play Store + import config | Attention aux permissions d’accès fichiers | Envoyer fichier via mail ou partage Cloud sécurisé |

| iOS (souvent non abordé ici) | OpenVPN Connect | Import manuel des fichiers par app ou iTunes | Activer VPN dans Paramètres, tester connexion |

La bonne organisation du déploiement garantit la fluidité des connexions VPN, ce qui est crucial pour des applications comme la gestion IPTV sans latence avec no-lag VPN. La séparation claire des profils, la gestion centralisée et la sécurisation des mots de passe sont des éléments incontournables.

Comparaison entre VPN OpenVPN avec pfSense et autres solutions VPN en 2025

En 2025, la diversité des technologies VPN disponibles pour protéger un réseau est importante. Au-delà d’OpenVPN via pfSense, on trouve des alternatives comme le VPN IPsec, WireGuard, ou encore les VPN intégrés à certains routeurs domestiques ou solutions Cloud. Il est donc pertinent d’analyser ces options pour comprendre les avantages et limites :

- VPN OpenVPN avec pfSense : gain notable en flexibilité, sécurité et personnalisation. Permet la gestion granulaire des règles de pare-feu, des audits, et une compatibilité multi-plateforme parfaite.

- VPN IPsec : souvent recommandé pour les connexions site-to-site. IPsec est très performant mais parfois plus complexe à configurer. Offre une sécurité équivalente.

- WireGuard : de plus en plus plébiscité pour sa rapidité et sa simplicité, mais encore jeune dans l’écosystème pfSense, avec moins d’options avancées.

- VPN commerciaux “Cloud” : solutions faciles à configurer pour l’utilisateur classique, souvent limités côté personnalisation et intégration réseau complexe.

- VPN intégrés routeurs domestiques : pratique mais limité en termes de robustesse et de fonctionnalités avancées comparé à pfSense.

| Solution VPN | Avantages | Inconvénients | Compatibilité |

|---|---|---|---|

| pfSense + OpenVPN | Haute sécurité, contrôle complet, haute compatibilité | Configuration initiale technique | Windows, Linux, Android, iOS, macOS |

| pfSense + IPsec | Très sécurisé, bon pour VPN site-to-site | Plus complexe à configurer, moins flexible | Compatible avec la plupart des appareils VPN IPsec |

| WireGuard | Optimisé pour la vitesse et la simplicité | Moins mature, fonctionnalités d’entreprise limitées | Windows, Linux, Android, iOS |

| VPN Cloud commercial | Installation simplifiée, pas de gestion serveur | Peu personnalisable, dépendance fournisseur | Multi-plateforme |

Le choix dépendra étroitement des besoins spécifiques en matière de contrôles, performances et maintenance. Dans un contexte professionnel ou pour un usage IPTV avancé, le VPN LobbyGod offre un équilibre performant entre sécurité et débit, particulièrement compatible avec pfSense.

Bonnes pratiques pour renforcer la configuration VPN pfSense et assurer la pérennité

Configurer un VPN avec pfSense ne s’arrête pas à la simple mise en place de base. Pour garantir une solution robuste face aux menaces grandissantes, quelques bonnes pratiques sont à adopter impérativement :

- Mise à jour régulière de pfSense : les failles découvertes doivent être corrigées rapidement en suivant la maintenance.

- Renforcement des algorithmes de chiffrement : privilégier AES-256-GCM et SHA512 en 2025, doubler la longueur des clés DH.

- Utilisation d’une authentification forte : combiner certificats et gestion centralisée d’identités (LDAP, RADIUS) pour plus de sécurité.

- Restriction fine des règles pare-feu : limiter les accès VPN au minimum nécessaire, éviter les permissions globales.

- Surveillance et audit des connexions : activer les logs, analyser les tentatives d’accès suspectes régulièrement.

- Formation des utilisateurs : accompagner les clients VPN dans la bonne utilisation et la gestion des certificats.

- Sauvegardes de configuration : automatiser l’export et la sauvegarde des paramètres pfSense.

L’efficacité d’un VPN dépend aussi de la qualité et de la rigueur dans la maintenance. Les solutions IPTV reposant sur ces infrastructures tirent directement bénéfice d’une gestion proactive du réseau sécurisé. Pour approfondir sur ces aspects techniques, consulter le guide complet sur Doeda VPN et la sécurité en 2025 est fortement recommandé.

Le tableau ci-dessous résume les étapes-clé pour une configuration durable de pfSense VPN :

| Pratique | Description | Impact sécurité |

|---|---|---|

| Mises à jour | Installation immédiate des patches | Réduction des vulnérabilités |

| Chiffrement renforcé | Utilisation des standards avancés | Protection contre écoute et attaques cryptographiques |

| Authentification | Multi-facteurs, certificats dédiés | Réduction des risques d’usurpation |

| Contrôle pare-feu | Règles strictes basées sur besoin réel | Limitation des vecteurs d’intrusion |

| Logs et audits | Surveillance des connexions et alertes | Détection rapide d’anomalies |

| Formation | Support utilisateurs et bonnes pratiques | Meilleure conformité et vigilance |

Quelle différence existe-t-il entre VPN OpenVPN et VPN IPsec sous pfSense ?

OpenVPN offre une interface plus flexible, une meilleure compatibilité multi-plateforme et une facilité de configuration pour les connexions client-to-site. IPsec est surtout recommandé pour les connexions site-to-site très sécurisées mais peut être plus complexe à gérer.

Peut-on utiliser pfSense VPN pour sécuriser un service IPTV ?

Oui, le VPN pfSense permet d’établir un tunnel sécurisé garantissant la confidentialité et la qualité du streaming IPTV, notamment en réduisant le risque de coupure et en optimisant la bande passante disponible.

Comment optimiser la sécurité du VPN pfSense en 2025 ?

Utiliser des algorithmes de chiffrement avancés comme AES-256-GCM, gérer les utilisateurs via LDAP ou RADIUS, appliquer des règles strictes sur le pare-feu, et maintenir pfSense à jour sont les meilleures pratiques.

Quelle configuration client est recommandée pour Windows 10 ?

Télécharger et installer le client OpenVPN préconfiguré via le package Client Export pfSense, avec autorisation des exceptions dans le pare-feu Windows, permet une connexion simplifiée et sécurisée.

Est-il possible de se connecter au VPN pfSense avec un smartphone Android ?

Absolument, après avoir importé le fichier de configuration OpenVPN dans l’application officielle OpenVPN sur Android, la connexion sécurisée au tunnel VPN peut être établie facilement.